Usługa Azure Storage Service Encryption (SSE) chroni dane na koncie storage przez automatyczne szyfrowanie 256 bitowym kluczem AES. SSE jest domyślnie włączone dla wszystkich nowych i starych kont storage i nie może być wyłączone.

Automatycznie szyfrowane są dane w:

- Azure Managed Disks

- Azure Blob storage

- Azure Files

- Azure Queue storage

- Azure Table storage.

- Dwa poziomy: standard i premium

- Dwa modele deploymentu (Azure Resource Manager i klasyczny)

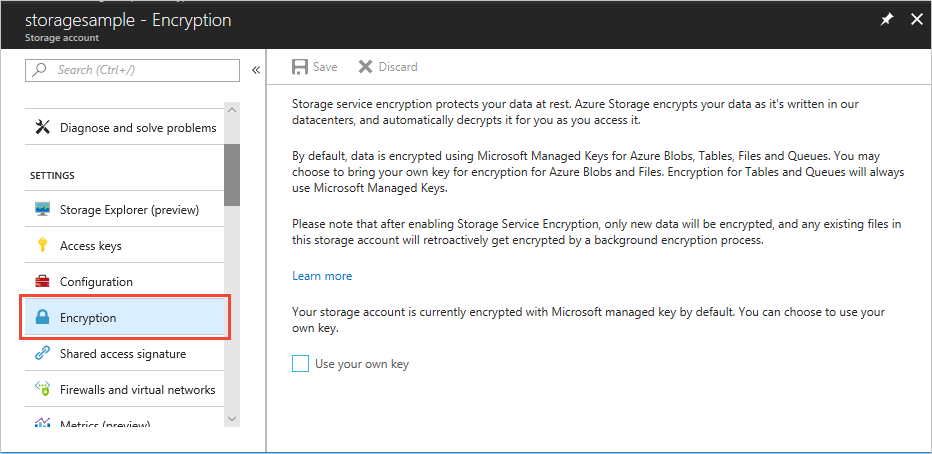

Aby zobaczyć ustawienia SSE w portalu Azure wybieramy dane konto storage i klikamy na Encryption.

Możliwe jest używanie własnych kluczy ale nie dla Azure Managed Disks. Odwołanie dostępu do kluczy jeżeli używa się własnych kluczy w Azure Key Vault. Istnieje różnica pomiędzy Azure Disk Encryption a Storage Service Encryption. ADE używa rozwiązań zaimplementowanych w ramach danych systemów operacyjnych takich jak BitLocker w Windowskie, DM-Crypt w Linuxie. SSE wspiera natomiast szyfrowanie natywnie w warstwie platformy Azure storage, poniżej poziomu maszyny wirtualnej. Dla kont storage także również kopie redundantne są szyfrowane. SSE jest dostępne we wszystkich regionach, a także zgodne z FIPS 140-2.

Więcej informacji o szyfrowaniu magazynu:

https://docs.microsoft.com/en-us/azure/storage/common/storage-service-encryption

Storage Service Encryption z własnymi kluczami.

SSE dla Azure Blob i Azure Files jest zintegrowane z Azure Key Vault, a zatem można go używać do zarządzania własnymi kluczami szyfrowania. Możliwe jest tworzenie własnych kluczy i składowanie ich w Key Vault, można także używać API Key Vault do generowania kluczy. Z Azure Key Vault poza zarządzaniem i kontrolowaniem kluczy możliwy jest także audyt użycia kluczy. Aby używać własnych kluczy z SSE można utworzyć nowy key vault i klucz lub korzystać z istniejących już key vault i klucza. Konto storage i key vault muszą być w tym samym regionie

Więcej informacji: