Aby autoryzowana osoba mogła uzyskać dostęp do systemu musi być jej przypisany login i musi być dla niej założone konto systemowe. Taki użytkownik przypisany zostaje również do jednej lub wielu grup systemowych. Członkowie tej samej grupy posiadają takie same prawa do plików i katalogów. Inni użytkownicy i grupy mogą opcjonalnie również mieć przyznany dostęp do tych plików i katalogów. Dane o kontach i grupach zapisane są w wielu plikach, które mogą być sprawdzone pod kątem spójności i edytowane ręcznie przez jednego administratora w określonym czasie. RHEL wspiera trzy typy kont systemowych: root, konto zwykłego użytkownika i konto usługi. Użytkownik root, superużytkownik lub administrator posiada pełny dostęp do wszystkich usług, narzędzi administracyjnych, ogólnie rzecz ujmując posiada pełną kontrolę nad systemem. Użytkownik root jest automatycznie tworzony w czasie instalacji systemu. Normalni użytkownicy posiadają przywileje na standardowym poziomie użytkownika, nie mogą oni przeprowadzać czynności administracyjnych ale mogą uruchamiać różne aplikacje i programy o ile mają do tego odpowiednie uprawnienia. Konta usług systemowych odpowiedzialne są za opiekę nad zainstalowanymi usługami. Informacje o kontach użytkowników zawarte są w czterech plikach w katalogu /etc: passwd, sgadow, group, gshadow i są one aktualizowane gdy konto jest zakładane, modyfikowane lub kasowane.

Plik /etc/passwd

Każda linia pliku zawiera informacje o koncie użytkownika. Linia ppodzielona jest na siedem pól oddzielonych dwukropkiem.

Plik ten powinien mieć uprawnienia 644, a jego właścicielem powinien być root.

Plik /etc/shadow

Implementacja mechanizmu shadow pozwala zwiększyć bezpieczeństwo dla lokalnych użytkowników ponieważ hasła przechowywane w tym pliku są zaszyfrowane. Ponadto możliwe jest ustawienie limitów w postaci wygaśnięcia hasła dla konta systemowego lub przypominania o konieczności odnowienia hasła. Takie limity i inne ustawienia definiowane są w pliku /etc/login.defs. W przeciwieństwie do pliku passwd, który jest możliwy do odczytania przez wszystkich użytkowników, plik shadow możliwy jest do odczytania tylko przez roota.

Plik ten powinien mieć uprawnienia 000, a jego właścicielem powinien być root.

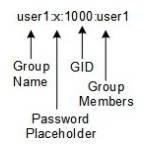

Plik /etc/group

Zawiera informacje o grupach zdefiniowanych w systemie. Każda linia, składająca się z czterech pól oddzielonych dwukropkiem, przechowuje dane o jednej grupie. Każdy użytkownik systemu musi być przypisany minimum do jednej grupy. Domyślną grupą użytkownika jest nazwa użytkownika, nazywana Grupą Prywatną Użytkownika (UPG – User Private Group) .

Plik ten powinien mieć uprawnienia 644, a jego właścicielem powinien być root.

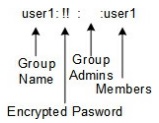

Plik /etc/gshadow

Mechanizm gshadow dostarcza również ochronę na poziomie grupy. Gdy mechanizm jest włączony hasła grup są zaszyfrowane i składowane w pliku /etc/gshadow, który przeznaczony jest do odczytu tylko dla roota.

Uprawnienia pliku gshadow powinny być ustawione na 000, właścicielem pliku powinien być root.

Zarządzanie integralnością plików autentykacyjnych

# pwck – raportuje wykryte niespójności w plikach passwd i shadow.

# grpck – weryfikuje informacje i spójność plików group i gshadow.

Zapobieganie uszkodzeniom plików autentykacyjnych

# vipw – pozwala na edycję pliku passwd wyłączając możliwość edycji pliku innym użytkownikom w czasie tej edycji.

# vipgr – pozwala na edycję pliku group wyłączając możliwość edycji pliku innym użytkownikom w czasie tej edycji.

Włączanie i wyłączanie mechanizmu shadow

# pwconv – tworzy i wykonuje aktualizację pliku shadow oraz przenosi hasła z pliku passwd do shadow.

# pwunconv – przenosi z powrotem hasła do pliku passwd i usuwa plik shadow.

# grpconv – tworzy i wykonuje aktualizację pliku gshadow oraz przenosi hasła z pliku group do gshadow.

# grpunconv – przenosi z powrotem hasła do pliku group i usuwa plik gshadow.

Programy aktywujące mechanizm shadow odnoszą się w momencie uruchomienia także do pliku /etc/login.defs.